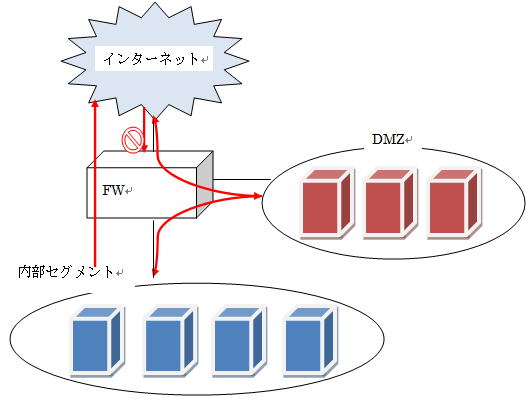

ファイアウォールの構成例

スポンサードリンク

本項では、FWによるネットワーク構成する際の最もオーソドックスな構成例を示します。

以下の図は、1台のファイアウォールを用いてインターネット(UNTRUST)、DMZ、内部セグメント(TRUST)のネットワークをファイアウォールでアクセス制御することによってセキュアなネットワークを実現します。この構成はコスト面、セキュリティ面で最もバランスのとれた構成であり、最も普及している構成になります。

この構成は以下の特徴を持ちます。

●ファイアウォールによってDMZにあるサーバへのアクセスを最小限に抑えます。

●インターネットから内部セグメントへのアクセスをすべて遮断します。

●DMZから内部セグメントのアクセスを最小限に抑えます。

●DMZの公開サーバへ侵入を許しても、内部セグメントへの被害を最小限に抑えることが出来ます。

|

|

|

|