平成18年度情報セキュリティアドミニストレータ午後Ⅰ問題 (問3)

→詳細な解説を見る

問3 ネットワークにおけるPC利用に関する次の記述を読んで,設問1~4に答えよ。

E社は,社員数150名の文具・事務用品の商社で,社外向けにインターネットを利用した商品情報の提供や販売案内を,Webサイト上で行っている。一方,社内では,電子メールやPCのファイル共有機能を活用している。社内でやり取りするカタログなどのデータ量の増加とともに,社内ネットワークの通信トラフィックが増加したことから,昨年度,ネットワークを含めた情報システムを刷新した。

〔情報システムの運用状況〕

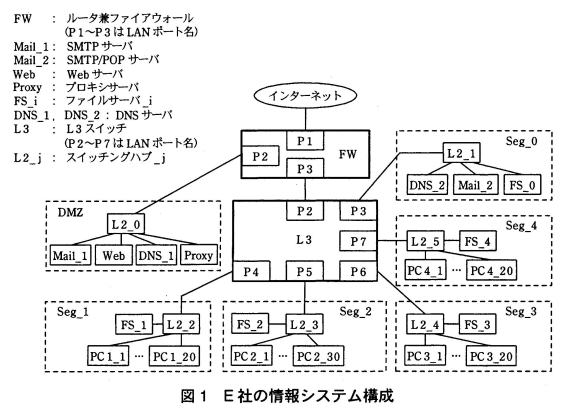

刷新したE社の情報システムでは,図1のように,ポートVLAN機能をもつレイヤ3スイッチ(以下,L3スイッチという)をバックボーンとし,VLAN非対応である標準的なスイッチングハブ(モニタポートなし)を各セグメント(DMZ,Seg_0~Seg_4)に配置して,ネットワークを構成している。セグメントのうちSeg_0~Seg_4を社内セグメントと呼び,その中でも特に,Seg_1~Seg_4を社員セグメントと呼ぶ。ネットワークに関する運用状況は,図2のとおりである。情報システムの設計と構築は外部業者に委託したが,日常的な運用はネットワーク機器の設定変更を含めて,社内情報システム担当のW君が行っている。

図2 ネットワークに関する運用状況

| (1) |

社内ネットワークのアドレス割当て

| (a) |

プライベートIPアドレス172.16.0.0を利用する。

|

| (b) |

ホスト部を12ビットとしてサブネット化する。

|

| (c) |

ネットマスク:255.255.[ a ].0

|

|

| (2) |

FWの設定

| (a) |

インターネットとDMZとの間のフィルタリングルール

| ・ |

HTTP/HTTPS/SMTP/DNS相互通信を許可する(通過時のログを採取しない)。

|

| ・ |

上記プロトコル以外のすべてのパケットは破棄する(破棄時のログを採取する)。

|

|

| (b) |

DMZと社員セグメントとの間のフィルタリングルール

| ・ |

HTTP/HTTPS相互通信を許可する(通過時のログを採取しない)。

|

| ・ |

SSH相互通信を許可する(通過時のログを採取する)。

|

| ・ |

上記プロトコル以外のすべてのパケットは破棄する(破棄時のログを採取する)。

|

|

| (c) |

DMZとSeg_0との間のフィルタリングルール

| ・ |

HTTP/HTTPS/SMTP/DNS/SSH相互通信を許可する(通過時のログを採取しない)。

|

| ・ |

上記プロトコル以外のすべてのパケットは破棄する(破棄時のログを採取する)。

|

|

| (d) |

インターネットと社内セグメントとの間のフィルタリングルール

| ・ |

あて先がインターネット側のパケットは破棄する(〔1〕破棄時のログを採取しない)。

(運用管理上で必要なときに,インターネット側への通信を許可する。)

|

| ・ |

あて先が社内セグメント側のパケットは破棄する(破棄時のログを採取しない)。

|

|

|

| (3) |

L3スイッチの設定

| (a) |

各VLANの設定(ポートVLAN機能を利用)

| VLAN(セグメント) |

LANポート名(IPアドレス) |

ネットワークアドレス |

| VLAN4(Seg_1) |

P4(172.16.79.254) |

172.16.[ b ].0 |

| VLAN5(Seg_2) |

P5(172.16.95.254) |

172.16.80.0 |

| VLAN6(Seg_3) |

P6(172.16.111.254) |

172.16.90.0 |

| VLAN7(Seg_4) |

P7(172.16.127.254) |

172.16.112.0 |

| VLAN3(Seg_0) |

P3(172.16.239.254) |

172.16.224.0 |

|

| (b) |

パケット転送の設定

| ・ |

FW側と社内セグメントとの間では,パケット転送を相互に行う。

|

| ・ |

異なる社員セグメント間では,パケット転送を相互に行わない。

|

| ・ |

社員セグメントとSeg_0との間では,パケット転送を相互に行う。

|

|

|

|

〔盗聴の可能性〕

E社では,顧客や社員などの様々な個人情報を取り扱っており,最近では,その管理を含めたセキュリティの強化が要求されていた。その点,刷新したネットワークでは,すべての通信がスイッチ経由で行われるので,W君は通信セキュリティに関しては特に向上したと考えていた。ところが,ある日,社内の友人であるM君から,スイッチングハブを用いた通信でも盗聴の可能性があることを指摘された。M君はネットワーク技術に精通しているので,W君は盗聴の可能性について質問してみることにした。次は,そのときの2人の会話である。

| W君: |

以前,利用していたリピータハブでは,接続する複数のホストに対して,[ c ]ドメインが一つなので盗聴できるが,スイッチングハブでは,[ c ]ドメインが分割されるので盗聴できないと聞いているよ。

|

| M君: |

スイッチングハブを用いると,本来,二つのホストの[ d ]間だけで直接通信されるので盗聴は難しくなるが,不可能ではない。[ e ]アドレスの偽造やARPテーブルの書換えによって,〔2〕同じスイッチングハブに接続しているほかのホストの通信を盗聴できるよ。

|

| W君: |

当社でもその可能性を考慮しないといけないね。どうすればよいかな。

|

| M君: |

セキュリティプロトコルを用いて,通信経路を守るのが最も良い方法だろうけど,容易ではない場合もあるだろうね。その場合には,〔3〕盗聴者のホストが接続されないように,ネットワーク機器やLANケーブルに対する物理的なアクセス制限をすべきだろうね。特に,社内への入退管理を強化し,定期的に機器やケーブルの監視を行うことも重要だろうね。

|

W君は,セキュリティプロトコルの導入は今後の課題とし,まず,M君にアドバイスされた物理的なアクセス制限の導入について具体的に検討し,実施することにした。

〔ワームFの感染〕

ある日,W君が出社すると,社内から相次いで“PCが再起動を繰り返して利用できない”という連絡があった。調査したところ,OSの脆(ぜい)弱性を悪用したワームFがまん延していることが原因と判明した。数週間前に公表されたセキュリティパッチを適用していれば,その感染を防ぐことができたが,E社では適用していなかった。社員の多くが,PCはFWで守られているので安全であると誤解していたこともあって,事態の悪化を招いた。実際に,ログを調べたところ,ワームFの感染過程は図3に示すとおりであることが分かった。営業部員が社外でも利用しているモバイルPCを媒介にして,社内にワームFが持ち込まれ,その感染が広まったものと推定された。

図3 ワームFの感染過程

| (i) |

ある社員セグメントのホストがワームFに感染し,発症

|

| (ii) |

そのホストのワームFが,アクセス可能なホストのTCPポート135番へアクセス開始

|

| (iii) |

別セグメントのファイルサーバ(IPアドレス:172.16.[ f ].254)がワームFに感染し,発症

|

| (iv) |

そのファイルサーバのワームFが,(ii)と同様に,アクセス可能なホストへアクセス開始

|

| (v) |

E社内のほぼすべてのホストがワームFに感染し,発症

|

|

さらに,他社のネットワーク管理者から,“御社からワームFと思われるアクセスを受けた”との報告を受けた。調査したところ,社内セグメントの感染ホストから,FWを通過して,外部へアクセスが行われていたことが分かった。早期に対処したので,それ以降,感染の拡大は確認されず,大事には至らなかった。

念のため,更に詳しく調べたところ,社内セグメントからインターネット側への通信が可能な状態のままであったことが判明した。先日,新たなネットワークアプリケーションを実験的に導入した際,フィルタリングルールの一つを変更した。最終的に,そのルール変更を元に戻したつもりであったが,戻すべき設定を“有効化”し忘れていた。FWの設定の変更後に,確認が不十分であったことが問題視された。

〔事態の収拾と対策〕

W君は,ウイルス対策ソフトによるワームFの駆除と,該当するセキュリティパッチの適用で,事態を収拾させた。その後,最新のセキュリティパッチの適用とウイルス対策ソフトの定期的なアップデートをPC利用規約に加えた。当初,社員の間で多少の混乱もあったが,操作手順の詳細を掲載した社内向けホームページを作成し,周知徹底させた効果もあって,すべての社員が操作できるようになった。

一方,W君は,〔4〕前述のFWにおける設定を“有効化”し忘れた件について,再発防止策として,あらかじめ,図2中の下線〔1〕を変更しておき,それに関連するフィルタリングルールを変更する際に,ICMPを用いた検査を導入することを,上司に報告した。

設問1 本文中の[ a ]~[ f ]に入れる適切な字句を答えよ。

| (1) |

[ a ],[ b ]については,適切な数値を答えよ。

|

| (2) |

[ c ]~[ e ]については,解答群の中から選び,記号で答えよ。

解答群

| ア ASIC |

イ HMAC |

ウ IX |

エ MAC |

| オ NIC |

カ コリジョン |

キ ネットワーク |

ク ブロードキャスト |

| ケ ランダム |

|

|

|

|

| (3) |

[ f ]については,適切な最大値を答えよ。

|

設問2 本文中の下線〔2〕の可能性があるとき,PC1_1のPOP通信におけるパスワードを盗聴できるのは,盗聴者のホストがどのセグメントにあるときか。図1のセグメント名(DMZ,Seg_0~Seg_4)の中からすべて選べ。

設問3 本文中の下線〔3〕の物理的なアクセス制限を行っても起こり得る盗聴リスクを,具体的な手段を含めて,50字以内で述べよ。

設問4 本文中の下線〔4〕の検査について,(1),(2)に答えよ。

| (1) |

この検査におけるICMPパケットは,例えば,PC2_1で行う場合,図1中のどの機器のどのLANポートをあて先とすべきか。図1の中から機器名とLANポート名を選べ。

|

| (2) |

W君は,検査を行うために,図2中の下線〔1〕の設定を変更した。W君の考えた検査方法を,その変更内容を含めて,60字以内で述べよ。

|

→詳細な解説を見る

|

|

スポンサードリンク

スポンサードリンク

|